Настройка site-to-site VPN на оборудовании MikroTik по OpenVPN

- 06 сентября 2024 15:58:11

- Отзывов: 0

- Просмотров: 931

-

В данном руководстве рассматривается объединение сетей двух удалённых офисов по туннелю OpenVPN. Даны алгоритмы для подключения в графическом интерфейсе фирменного приложения WinBox для управления устройствами MikroTik с операционной системой RouterOS. Также приводится последовательность команд для настройки через консоль, контрольная таблица правильности настройки соединения и список типичных проблем со способами их разрешения.

Введение

Site-to-site VPN или межсайтовая виртуальная частная сеть — это канал связи между двумя или более локальными (LAN) или интранет-сетями, установленный по VPN, т. е. поверх другой сети, например, поверх глобальной сети Интернет. Site-to-site VPN часто используется в корпоративных сетях для подключения удалённых офисов к сети центрального офиса, для организации общих сетевых ресурсов в распределённой по обширной территории корпоративной сети. Преимущества такого метода организации сети:

- практическое отсутствие ограничений по расстоянию между соединяемыми офисами (при использовании глобальной сети в качестве несущей);

- прозрачность взаимодействия внутри сети на уровне LAN;

- использование инструментов LAN для настройки и операций внутри сети;

- высокий уровень безопасности;

- устойчивость к несанкционированному доступу к сетевым ресурсам;

- возможность приоритезации трафика.

В статье разбирается настройка OpenVPN-туннеля на оборудовании MikroTik с целью объединения двух сетей по site-to-site VPN. Настройка приведена в виде последовательного алгоритма. Названия полей, меню, кнопок, прочих элементов интерфейса выделены курсивом.

Настройку можно осуществлять как в графическом интерфейсе WinBox, так и вводя текстовые команды с консоли. На каждом этапе алгоритма приводятся шаги в графическом интерфейсе настраиваемого устройства, а также последовательность команд для интерфейса командной строки (CLI) его консоли.

После создания VPN-канала между сетями будет настроена маршрутизация и выполнена проверка работоспособности. Также будут разобраны типичные проблемы, которые могут возникнуть в процессе настройки и проверки.

Исходные данные

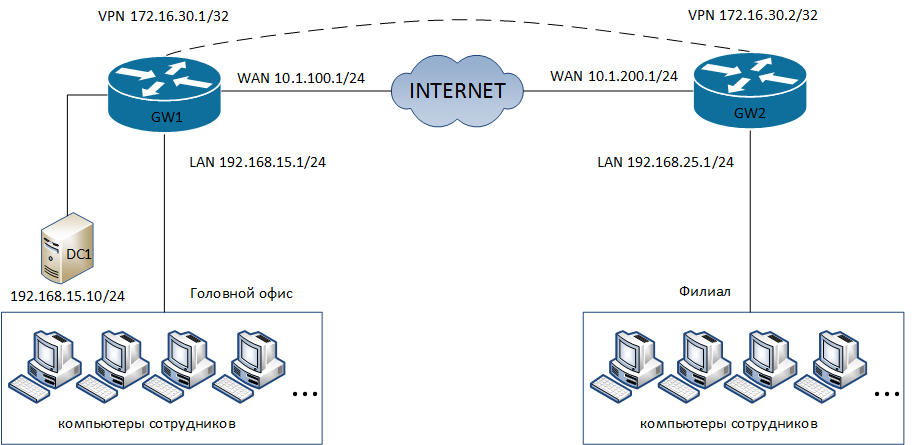

Рис. 1. Схема сети.

Маршрутизатор, установленный в головном офисе обозначен как GW1. Этот же маршрутизатор будет настроен в качестве VPN-сервера. Также в головном офисе установлен сервер DC1. DC1 является контроллером домена, DNS- и WINS-сервером. В подсоединяемом удалённом офисе установлен маршрутизатор GW2. Он будет настроен как клиент VPN. На обоих маршрутизаторах уже настроена инфраструктура сертификатов.

IP-адреса в головном офисе:

- внешняя сеть головного офиса — 10.1.100.0/24;

- внешний интерфейс маршрутизатора GW1 — 10.1.100.1/24;

- внутренняя сеть головного офиса — 192.168.15.0/24;

- внутренний интерфейс маршрутизатора GW1 — 192.168.15.1/24;

- IP-адрес сервера DC1 — 192.168.15.10/24.

IP-адреса в филиале:

- внешняя сеть удалённого офиса — 10.1.200.0/24;

- внешний интерфейс маршрутизатора GW2 — 10.1.200.1/24;

- внутренняя сеть удалённого офиса — 192.168.25.0/24;

- внутренний интерфейс маршрутизатора GW2 — 192.168.25.1/24.

IP-адреса VPN-канала:

- VPN-интерфейс маршрутизатора GW1 — 172.16.30.1/32;

- VPN-интерфейс маршрутизатора GW2 — 172.16.30.2/32.

Настройка

1. Настройка маршрутизатора GW1

Графический интерфейс

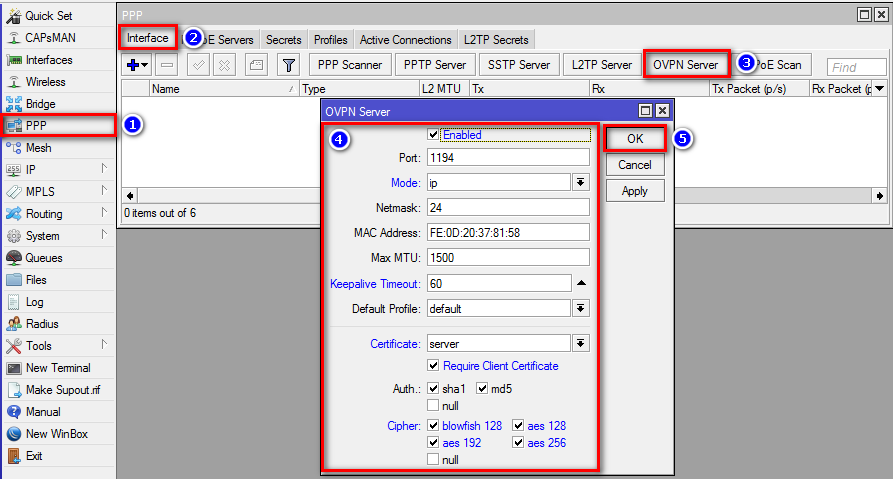

1.1. Включите сервер OpenVPN:

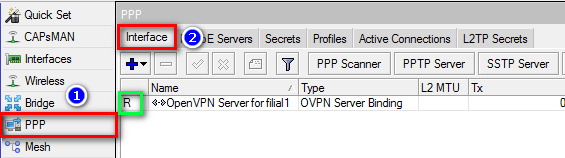

PPP → Interface → OVPN Server

Рис. 2. Окно запуска OpenVPN-сервера на GW1.

Для большей надёжности необходимо проверять сертификат клиента. Для этого включите опцию «Require Client Certificate».

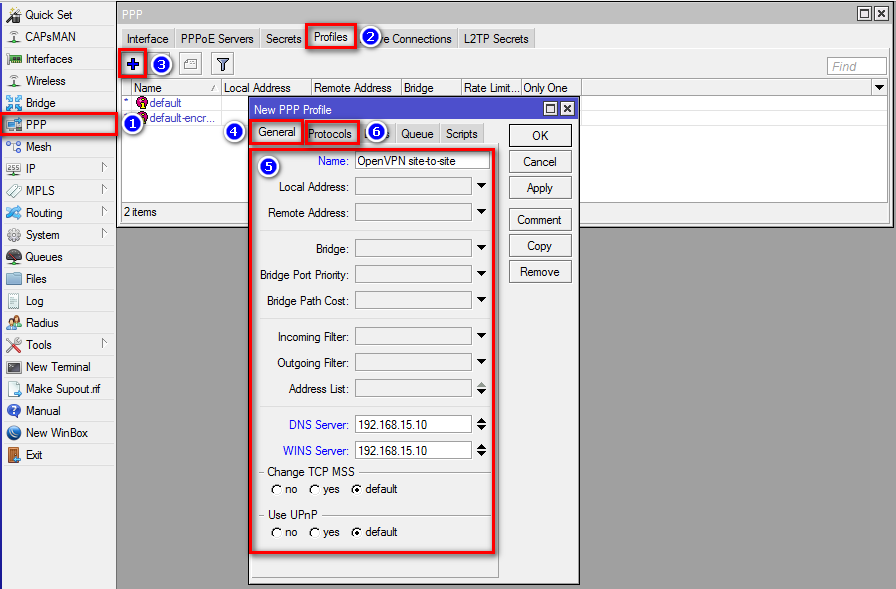

1.2. Создайте профиль для VPN-подключений:

PPP → Profiles → + → General

Рис. 3. Окно создания профиля для VPN-подключений.

Для возможности обращения из сети филиала к узлам в головном офисе по именам укажите адрес сервера DC1, который является DNS- и WINS-сервером.

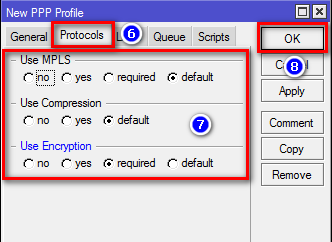

Укажите протоколы, как на рис. 4:

PPP → Profiles → + → Protocols

Рис. 4. Окно протоколов.

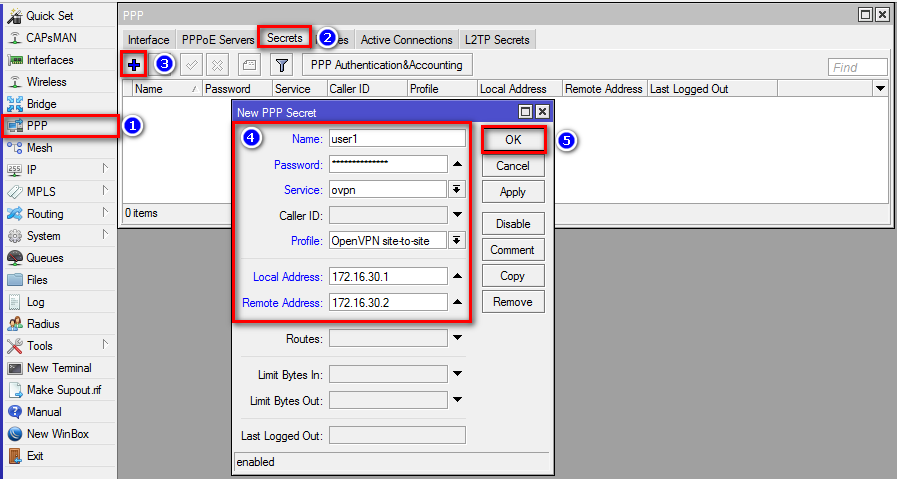

1.3. Создайте новый аккаунт.

PPP → Secrets → +

Рис. 5. Окно создания нового аккаунта.

Задайте имя и пароль для аккаунта. Для упрощения управления и систематизации рекомендуется давать имена в логике образования имён аккаунтов, использующейся на предприятии.

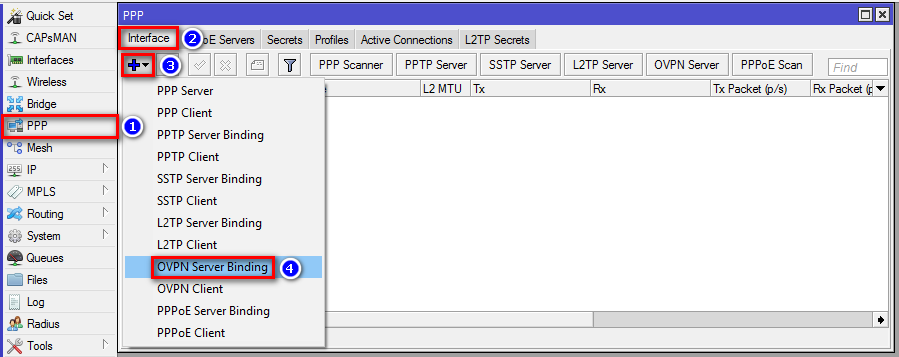

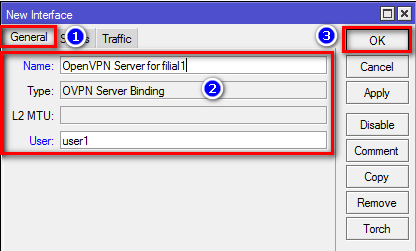

1.4. Создайте статическую запись сервера OpenVPN.

PPP → Interface → + → OVPN Server Binding

Рис. 6. Меню создания статической записи.

Если не создать статическую запись, при каждом подключении она будет создаваться динамически. Однако создание статической записи облегчает дальнейшую настройку и диагностику.

Рис. 7. Задайте имя записи в логике образования имён на предприятии.

CLI

/interface ovpn-server server

set enabled=yes certificate=server cipher=aes128,aes192,aes256,blowfish128 mode=ip require-client-certificate=yes

/ppp profile

add name="OpenVPN site-to-site" use-encryption=required dns-server=192.168.15.10 wins-server=192.168.15.10

/ppp secret

add local-address=172.16.30.1 name=user1 password=user1-password profile="OpenVPN site-to-site" remote-address=172.16.30.2 service=ovpn disabled=no

/interface ovpn-server

add name="OpenVPN Server for filial1" user=user1

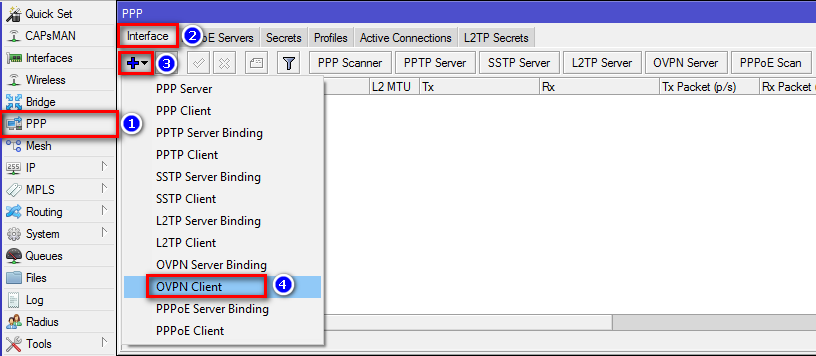

2. Настройка маршрутизатора GW2

Графический интерфейс

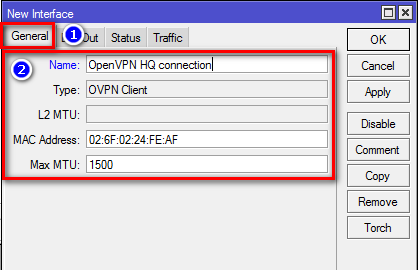

2.1. Добавьте новый интерфейс для подключения к первому маршрутизатору.

PPP → Interface → OVPN Client

Рис. 8. Меню добавления нового подключения.

PPP → Interface → OVPN Client → General

Рис. 9. Задайте имя соединения в логике образования имён на предприятии.

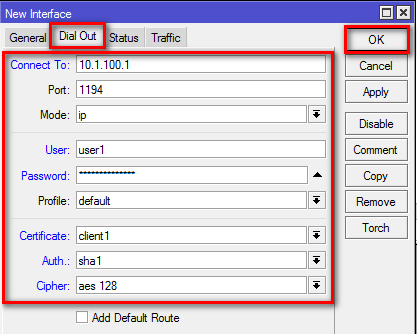

PPP → Interface → OVPN Client → Dial Out

Рис. 10. Введите адрес соединения, имя и пароль аккаунта.

CLI

/interface ovpn-client

add connect-to=10.1.100.1 certificate=client1 cipher=aes128 disabled=no name="OpenVPN HQ connection" password=user1-password user=user1

3. Настройка маршрутизации

Теперь VPN-соединение между двумя офисами установлено. Чтобы сети могли обмениваться информацией друг с другом, они должны знать друг о друге. Для этого между ними должна быть настроена маршрутизация.

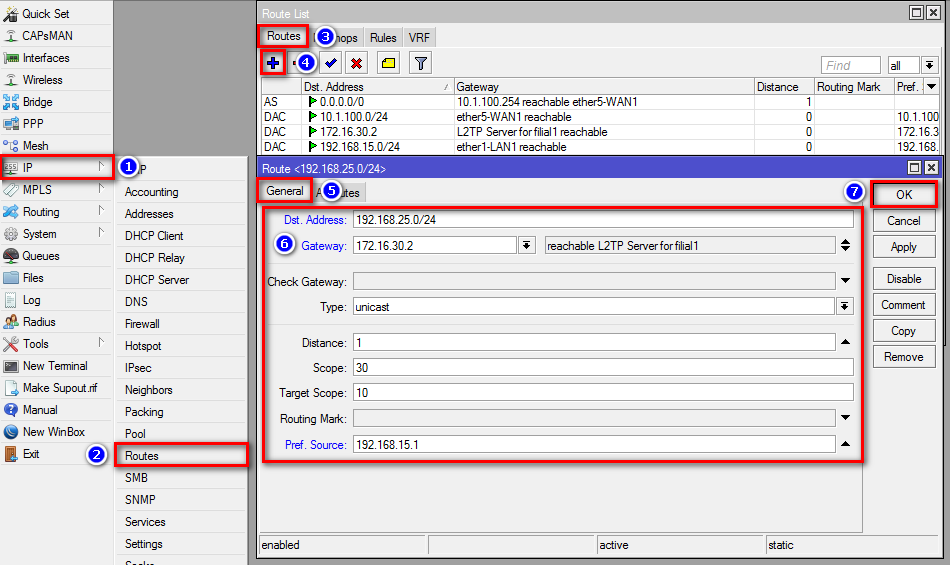

3.1. На маршрутизаторе GW1

Графический интерфейс

IP → Routes → Routes → + → General

Рис. 11. Окно настройки маршрутизации.

В появившемся окне введите следующие данные в указанные поля:

- «Dst. Address» (адрес сети, к которой происходит маршрутизация): 192.168.25.0/24;

- «Gateway» (интерфейс, через который можно добраться до этой сети): 172.16.30.2;

- «Pref. Source» (интерфейс, с которого будут идти запросы к сети): 192.168.15.1.

После нажатия кнопки «Ok» появится запрос «Comment» на ввод произвольного комментария.

CLI

/ip route

add comment="route to filial1 through VPN" dst-address=192.168.25.0/24 gateway=172.16.30.2 pref-src=192.168.15.1

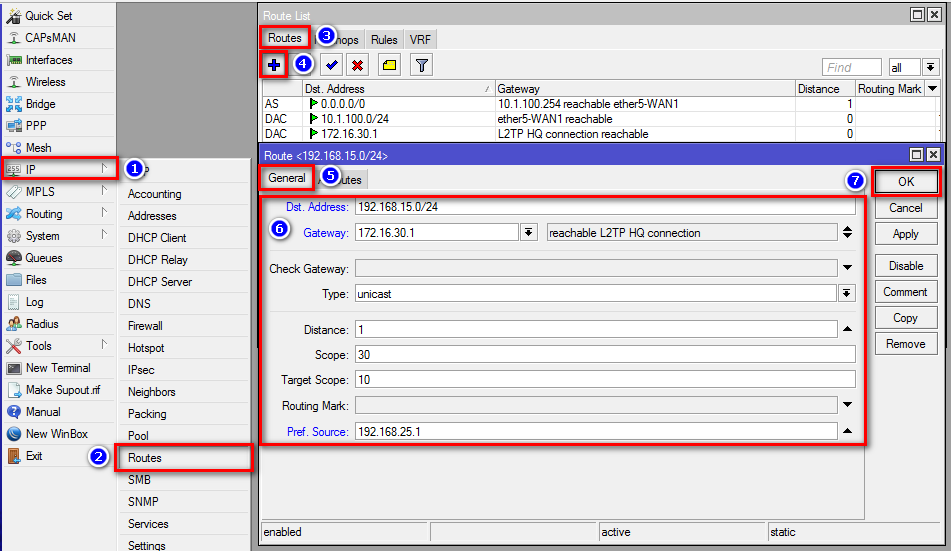

3.2. На маршрутизаторе GW2

Графический интерфейс

IP → Routes → Routes → + → General

Рис. 12. Окно настройки маршрутизации.

В появившемся окне введите следующие данные в указанные поля:

- «Dst. Address» (адрес сети, к которой происходит маршрутизация): 192.168.15.0/24;

- «Gateway» (интерфейс, через который можно добраться до этой сети): 172.16.30.1;

- «Pref. Source» (интерфейс, с которого будут идти запросы к сети): 192.168.25.1.

CLI

/ip route

add comment="route to HQ through VPN" dst-address=192.168.15.0/24 gateway=172.16.30.1 pref-src=192.168.25.1

Параметр «Pref. Source» (pref-src) не является обязательным. Он становится нужен, если количество филиалов будет более одного. Без этого параметра не будет проходить ping с маршрутизатора одного филиала до хостов и внутреннего интерфейса маршрутизатора другого филиала. Не будет проходить ping именно с маршрутизаторов, между хостами двух филиалов связь будет.

4. Контрольная таблица правильности настройки

Проверка осуществляется в два этапа.

4.1. Проверка VPN-соединения между двумя маршрутизаторами

Проверка может быть проведена на обоих маршрутизаторах.

Графический интерфейс

PPP → Interface

Рис. 13. Окно проверки VPN-соединения.

Если подключение установлено, его статус должен отображаться как «Running» (буква «R»).

CLI

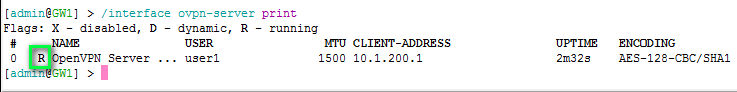

На консоли сервера VPN введите следующую команду:

/interface ovpn-server print

Если подключение установлено, команда вернёт букву «R».

Рис. 14. Успешный возврат команды проверки на сервере.

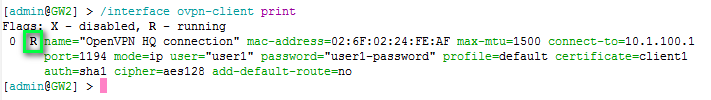

На клиенте VPN:

/interface ovpn-client print

Если подключение установлено, команда вернёт букву «R».

Рис. 15. Успешный возврат команды проверки на клиенте.

4.2. Проверка связи между хостами

Чтобы проверить, есть ли связь между хостами в двух сетях, запустите ping с любого компьютера в одной сети на любой компьютер другой сети.

5. Типичные проблемы и способы их устранения

5.1. VPN-соединение между двумя маршрутизаторами MikroTik не устанавливается

Возможные причины и их устранение:

| Причина | Способ устранения |

|---|---|

| Запрещено файерволом | Отключите все правила файервола. Верните стандартные настройки файервола |

| Неверные имя/пароль аккаунта | Проверьте корректность ввода имени и пароля аккаунта на шаге 2.1 (рис. 10) |

| Неверный адрес сервера VPN | Проверьте корректность ввода адреса сервера VPN на шаге 2.1 (рис. 10) |

5.2. Не проходит ping между двумя компьютерами в разных сетях

Возможные причины и их устранение:

| Причина | Способ устранения |

|---|---|

| Неправильно выставлены настройки маршрутизации на GW1 и/или GW2 | Проверьте корректность настроек на обоих маршрутизаторах |

| На брандмауэре пингуемого компьютера установлены недопустимые разрешения для протокола ICMP | Отключите встроенный брандмауэр, отключите антивирус |

Москва

Москва  info@microtik.ru

info@microtik.ru Контакты

Контакты

Google Play

Google Play App Store

App Store